Details zu CVE-2025-8088:

Eine kürzlich entdeckte Path-Traversal-Sicherheitslücke,identifiziert als CVE-2025-8088 (CVSS-Score 8.8), wurde in WinRAR gefunden.Diese Schwachstelle betrifft Windows-Systeme und zugehörige Komponenten wie UnRAR.dll und ermöglicht es Angreifern, schädliche Payloads innerhalb von Alternate Data Streams (ADS) in RAR-Archiven zu platzieren.

Beim Entpacken können diese Payloads in sensible Systemverzeichnisse wie den Windows-Autostart-Ordner geschrieben werden, was potenziell zur Ausführung von bösartigen DLL- oder LNK-Dateien beim Neustart führt.

Die Sicherheitslücke wird der russischen Threat Actor GroupRemCom zugeschrieben, die sie in finanziell und nachrichtendienstlich motivierten Kampagnen ausgenutzt hat. Die Angriffe wurden hauptsächlich über Spear-Phishing-E-Mails verteilt, die sich als Bewerbungen tarnten und Organisationen aus den Bereichen Finanzen, Fertigung, Logistik und Verteidigung in Europa und Kanada ins Visier nahmen.

Welche Versionen sind betroffen?

Die Schwachstelle betrifft alle Windows-basierten Komponenten von WinRAR in Versionen vor 7.13, darunter:

- WinRAR

- UnRAR.dll

- RAR- und UnRAR-Kommandozeilen-Tools

- Portabler UnRAR-Quellcode

Wie funktioniert es?

· Angreifer betten Alternate Data Streams (ADS) in Archivdateien ein.

· Diese versteckten Streams enthalten bösartige Payloads, die hinter scheinbar harmlosen Dateinamen verborgen sind.

· WinRAR prüft Dateipfade nicht ausreichend, wodurch Dateien in ungewollte Verzeichnisse wie %TEMP% oder den Windows-Autostart-Ordner extrahiert werden können.

· Dadurch kann Malware beim Entpacken unbemerkt installiert werden.

· Befindet sich die Malware im Autostart-Ordner, wird sie beim Systemneustart automatisch ausgeführt.

Simulation der Schwachstelle

Wir haben die Sicherheitslücke mit einer ungepatchten WinRAR-Version simuliert:

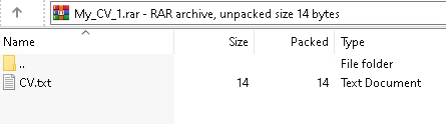

Zur Demonstration wurde eine präparierte RAR-Datei erstellt, die Folgendes enthält:

- Eine unbedenkliche CV-Datei als Ablenkung.

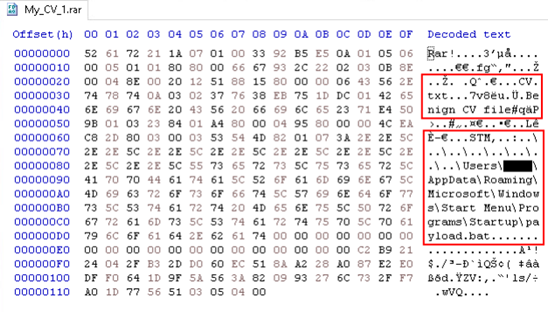

- Ein Batch-Skript als Payload.

Das Skript öffnet lediglich den Rechner (calculator.exe) und wurde in den Alternate Data Stream der Archivdatei eingebettet.

Zusätzlich wurde die Payload so konfiguriert, dass es in den Autostart-Ordner des Benutzers abgelegt wird, um beim Neustart automatisch ausgeführt zu werden (Persistenz).

Beim normalen Überprüfen der Datei wird nur die CV-Dateiangezeigt.

Im Hex-Editor hingegen sind sowohl die CV-Datei als auch der Payload-Pfadsichtbar, eingeleitet durch die Path-Traversal-Sequenzen („..\“).

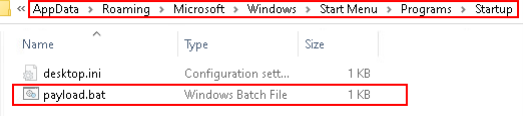

Nach dem Entpacken wurde die versteckte Payload-Datei erfolgreich im Autostart-Ordner erstellt.

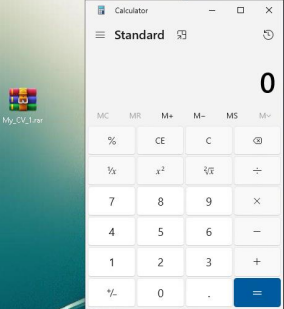

Nach einem Neustart und Login als Benutzer bestätigten wir die erfolgreiche Ausführung: calculator.exe startete automatisch.

Wie lässt sich das Risiko mindern?

Update auf WinRAR 7.13 oder neuer.

Falls Ihre Anwendung oder Ihr Skript UnRAR.dll verwendet, stellen Sie sicher, dass Sie diese manuell durch die aktuelle Version aus der offiziellen WinRAR-Distribution ersetzen.